«Все ваши данные зашифрованы!» — видите вы на экране. Это говорит о том, что на вашем компьютере отработал троян-шифровальщик — вредоносная программа. Создана она с целью вымогательства денежных средств у рядовых пользователей. За определённую сумму денег разработчик данного вредоноса обещает расшифровать файлы.

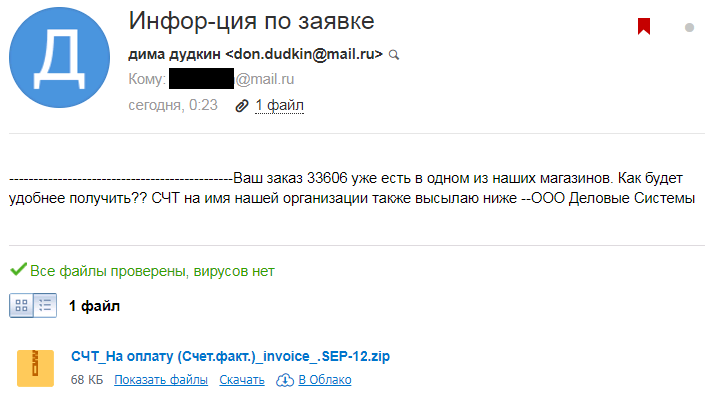

Основной метод распространения трояна-шифровальщика — через почту. Приходит письмо, например, о задолженности или для бухгалтера (и подобные) с вложением или ссылкой на документы. Пользователь скачивает и запускает. Антивирус помогает не всегда, если он вообще есть, конечно, а тем более с обновлёнными базами. Письмо не открывается, зато троян начинает шифровать все ваши данные на жёстких дисках, флешках, сети (фото, текстовые документы, документы Word, Excel и т.п.).

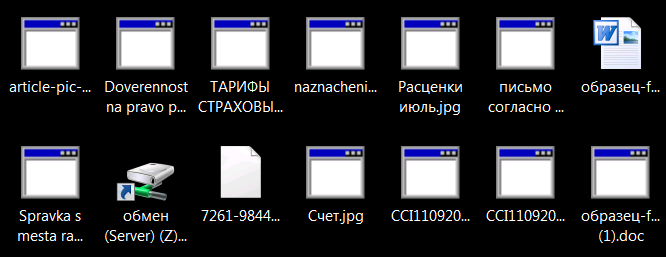

Хуже, когда шифруются базы данных и документы в сети, что бывает не всегда. После окончания шифрования у ваших файлов меняются имена или только расширения. Например, «H3XED456TTVE9IBTUfgff&OLERCnf7gh37HF.vault» или «Фото1.vault». А заставка на рабочем столе меняется на фото с текстом с инструкцией по оплате для дальнейшей расшифровки. На рабочем столе и в корнях дисков появляется штук 10 файлов с именами «README1.txt, README2.txt и т.д.». Сам шифровальщик, как правило, самоуничтожается — «подчищает хвосты». Отправлять деньги практически бесполезно (зачастую — развод). Расшифровать также в настоящее время очень маловероятно — сейчас используются необратимые алгоритмы шифрования.

Пример. В крупной организации БТИ открыли письмо с почтовым вложением от якобы другой организации с просьбой исправить реквизиты в документах. Открыли. Пока определялся, что делать с зашифрованными файлами, файл из этого же письма открыли в другом отделении. Сделал рассылку с объяснениями угрозы потери данных. Всем отделениям разослал письмо с предупреждением о направленных рассылках опасных писем. Больше никто не открыл. Это порадовало.

Но я не успокоился на этом и решил проверить бдительность. Через сутки на Delphi (среда разработки) на простенькой формочке написал «Если вы видите это сообщение, значит все ваши данные зашифрованы!». Сменил значок получившейся программки на вордовский, к имени приписал *.doc. Получился «вордовский документ» с полным именем «Инструкция.doc.exe». Поместил файл в архив. Однако отправить по почте не получилось, так как пришло ответное письмо с уведомлением о заражённом файле. Тогда, выложив его на файлообменник, отправил почтой только ссылку. Ждать пришлось недолго — в тот же день позвонило 3 человека с примерно таким вопросом: «Это что, шутка такая?». Попались.

Давайте рассмотрим наглядный пример итога безвозвратного шифрования файлов в одной организации в Адыгее 13 сентября 2017 года. Итак…

Простой процесс потери файлов или троян-шифровальщик в деле

Вот он.. в распакованном виде:

Антивирус молчит, подумаете вы, значит запускаем!

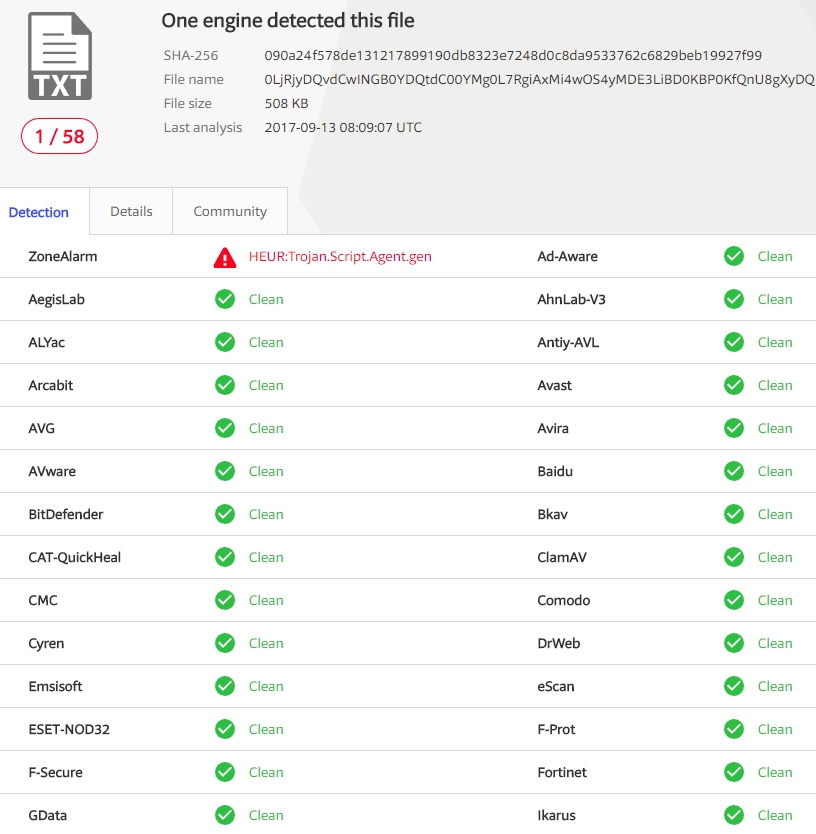

Как же так, подумаете вы? А антивирус?

Загрузим файл на virustotal и проверим сколько антивирусов знают об этом трояне-шифровальщике….

Вот вам результат налицо: только 1 антивирусный продукт из 58 подтвердил, что файл опасен. Файл скачали утром, и немного погодя потеряли все файлы.

Как запускать только нужные файлы? В операционной системе Windows есть два варианта отображения имён файлов: с отображением расширения или без отображения расширения.

То есть, если вы видите файлы офисных документов c припиской расширений типа *.doc, *.docx, *.xls, *.xlsx и т.п., значит у вас в настройках разрешено отображение расширений. Какое бы длинное имя не было, нужно смотреть на последние символы после точки — это и есть расширение. Например, если у вас отображаются вышеприведённые расширения, тогда файл с именем «Инструкция.doc.scr» (scr) опасен ровно также, как файл с именем «Отчёт.docx.xls.wsf» (wsf) или просто «Задолженность.bat» (bat).

Если же расширения скрыты, стало быть, файл с расширением *.doc должен вас насторожить. Вполне вероятно, что он вредоносный, а реальное разрешение скрыто и может быть исполняемым: *.exe, *.com, *.scr, *.wsf, *.hta, *.bat и многие другие.

Стоит ли открывать письма от неизвестных отправителей? Выводы делайте сами. Однако, если всё-таки беда случилась, вы всегда можете обратиться к профессионалу своего дела — ко мне, конечно 😉